Cette fois-ci, je reviens vers vous avec un nouvel article concernant la sécurité de Microsoft 365.

Dans notre monde numérique, les menaces sont de plus en plus évolutives et les attaques informatiques deviennent de plus en plus sophistiquées.

Lorsque vous utilisez un service cloud comme Microsoft 365, vous devez vous assurer de bien protéger vos données ainsi que l’accès à celles-ci.

Pour vous aider à sécuriser votre entreprise, je vous présente dans cet article 4 actions concrètes à mettre en place dans votre environnement 365.

Cet article s’adresse aux PME qui utilisent les solutions Microsoft 365 Business.

1. La double authentification 365 (Le plus important)

La double authentification est une manière de s’authentifier à un service qui requiert deux facteurs différents.

À noter que ce terme est également appelé vérification multifacteur, authentification moderne, vérification à double facteur ou même "modern authentication".

Pour Microsoft 365, cette authentification multifacteur se fait principalement au travers de l’application Microsoft Authenticator. (Il est également possible de configurer un envoi de SMS ou un appel sur votre numéro de téléphone)

Lorsque vous vous connecterez à votre environnement, vous aurez besoin de valider votre connexion sur votre téléphone.

👉 J’insiste: c’est l’action la plus importante à mettre en place sur votre environnement.

On attaque maintenant le concret, comment le faire ?

Il y a principalement 3 moyens pour mettre en place la double authentification Microsoft 365:

- La méthode « par utilisateurs »: Simple mais à ne pas oublier pour les nouveaux utilisateurs.

- L’activation du mode « Security defaults »: Mieux, la mise en place nécessite des actions en amont. C’est le mode activé par défaut lors de la création d’un nouvel environnement.

- La mise en place des accès conditionnels: Nécessite des licences Microsoft 365 Business Premium ou Azure AD P1

(Je pense que je commence à vous perdre avec ces termes techniques! Si oui, passez directement au point 2 🙂)

La méthode « par utilisateurs »

Vous allez activer cette vérification sur les comptes utilisateurs que vous souhaitez. La manipulation est assez simple, il suffit devous rendre sur le centre d’administration 365 et sous utilisateurs, sélectionnez « authentification multifacteur »

Dans les paramètres du service, n’oubliez pas de désactiver les mots de passe d’applications.

Ensuite, à la prochaine connexion de l’utilisateur concerné, il sera invité à ajouter le second facteur d’authentification. (SMS, téléphone ou application Microsoft Authenticator. Le plus sécurisé étant l’utilisation de l’application)

Le mode security defaults

Ce mode permet de vous protéger contre les attaques liées à l’identité en préconfigurant des paramètres de sécurité:

- Obligation pour tous les utilisateurs d’utiliser la double authentification (compris les administrateurs)

- Blocage de l’authentification basique (très important - voir le point 4 de l'article)

Là, ça commence à se corser un peu. Le mode « security defaults » est super mais parfois peut se révéler incompatible avec certains environnements, car il n’est pas possible d’avoir une granularité dans la stratégie. (Ce qui est possible avec les accès conditionnels)

Dès l’activation, tous les utilisateurs devront spécifier une deuxième méthode d’authentification donc veillez bien à communiquer les changements prochains. (Un délai de 14 jours est laissé par Microsoft)

De plus dans ce mode, il est seulement possible d’utiliser l’application Microsoft Authenticator pour le second facteur.

L’autre paramètre concerne la désactivation de l’authentification basique. (Voir le point 4 de cet article)

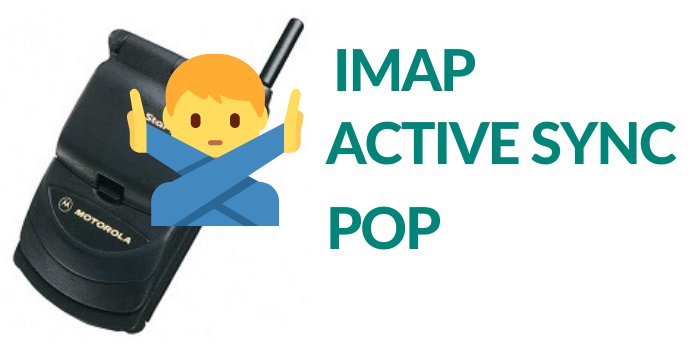

Avant d’activer le mode « Security defaults » veillez bien à ce qu’il n’y ait aucun utilisateur qui se connecte avec ces protocoles (Exchange Active Sync, IMAP, SMTP, POP3) sinon ils seront bloqués.

Les accès conditionnels

Les accès conditionnels permettent de mettre en place une stratégie d’accès basée sur des conditions, je m’explique avec quelques exemples de stratégies :

- La double authentification est requise pour tous les utilisateurs sauf pour un groupe.

- La double authentification est toujours requise lorsque les utilisateurs se trouve en dehors du bureau d’entreprise

- Seuls les périphériques approuvés peuvent se connecter à l’environnement 365.

- ... selon vos pré-requis

En résumé, vous mettrez en place des stratégies en fonctions de pleins de paramètres. (L’emplacement, le type de périphériques, les applications clientes…)

Ce qui est bien, c’est que les accès conditionnels permettent une plus grande flexibilité et la prise en charge de scénarios qui ne le sont pas dans les 2 autre méthodes.

Dernière chose, il s’agit d’une fonctionnalité nécessitant une licence Azure AD P1 qui est comprise dans les licences Microsoft 365 Business Premium. (Voir le descriptif et prix des licences)

Si vous n’avez pas de connaissances avancées sur Microsoft 365 je ne peux que vous conseiller de contactez votre informaticien préféré.

Vous trouverez les procédures officielles de Microsoft sous ce lien.

2. La formation des utilisateurs

Et oui, les mesures ne sont pas que techniques, une attention particulière doit être portée à la formation des utilisateurs aux risques informatiques.

Outre les mesures techniques que vous mettrez en place, un simple clic sur un lien dans un mail pourrait ruiner tous vos efforts.

C’est pourquoi, j’insiste également sur cette partie, votre rôle sera de les sensibiliser à l’utilisation du système informatique ainsi qu’à ses différents risques:

- Reconnaissance des messages de phishing et spam

- Utilisation des disques externes

- Utilisation des mots de passe

- Accès Wi-Fi publics

- Echanges de fichiers à l’extérieur

- Installation de programmes et mises à jour.

- Navigation sur le web

- Utilisation du smartphone

Pour cette étape, un rappel est idéal chaque année et n’oubliez pas d’inclure vos nouveaux utilisateurs!

👉 Une bonne formation reste la clé en matière de sécurité.

3. Séparation des rôles administratifs

Ahh, encore une nouvelle mesure technique! Elle est tout aussi importante.

Dans votre 365, il y a plusieurs rôles dont les administrateurs.

Ces comptes d’administrations ont les privilèges les plus élevés et sont souvent la cible des attaques informatiques.

Mais alors, que faut-il faire ?

👉 Séparer ces rôles, un utilisateur possédant un rôle d’administrateur doit posséder un deuxième compte. Il l’utilisera que lorsqu’il aura besoin de privilèges élevés.

Son compte habituel (boite mail, fichiers…) ne doit pas être utilisé quotidiennement avec des droits d’administration.

👉 Avoir au minimum 2 administrateurs. Si vous perdez l'accès à un compte admin, vous aurez une seconde solution pour vous connecter.

Et dernière chose, n’oubliez pas de déconnecter le compte d’administration lorsque vous avez terminé vos opérations.

4. Désactivation de l'authentification basique

On arrive maintenant à la 4ème action concrète, on va parler d’authentification basique ou héritée.

La plupart des entreprises qui ont migrées sur Microsoft 365 l’ont fait en premier pour héberger leur infrastructure de messagerie.

Et depuis l’existence d’Exchange Online, de nombreuses choses ont changées.

Qu’est-ce que l’authentification basique?

L’authentification basique utilise seulement un nom d’utilisateur et un mot de passe pour la connexion.

Ce mode d’authentification est vulnérable aux attaques de type brute force qui souvent sont effectuées sur les protocoles comme le POP ou l'IMAP.

Il s'agit d'anciens protocoles d'accès à la messagerie et si votre environnement 365 a été créé avant 2018, il est possible que vous les utilisiez toujours.

👉 Ma recommandation est d'utiliser Outlook (à jour) pour l'accès à votre compte de messagerie 365.

⚠️ Avant d’effectuer cette modification il faudra analyser quels clients de messagerie se connectent sur votre environnement, sinon vous risquerez de couper l’accès à la messagerie!

Je vous invite à lire l’article de Microsoft concernant ce point.

Et dernière nouvelle, Microsoft a annoncé le blocage de l’authentification basique sur tous les environnements 365 à partir du 1er octobre 2022.

Il devient donc urgent de désactiver ce mode, dans le cas contraire, vous pourrez vous retrouvez avec des difficultés d’accès à votre messagerie.

En conclusion

Le domaine est vaste! Il y a bien entendu encore d’autres actions pour sécuriser votre environnement 365 comme la gestion et le renforcement de la sécurité des périphériques avec Intune, la mise en place de paramètres avancés sous Exchange Online, la sauvegarde des données 365 ...

En mettant en place ces 4 actions concrètes, vous aurez déjà avancé d’un pas certain dans la sécurisation de l’accès à vos données.

Et encore une fois, si vous n’avez pas de connaissances avancées sur Microsoft 365, je ne peux que vous conseiller de contacter votre informaticien préféré!